这部分介绍统计分析的隐私目标。界定清楚了目标,就能够准确知道使用哪一种技术,从而确定技术范畴。

隐私威胁和隐私增强技术的作用

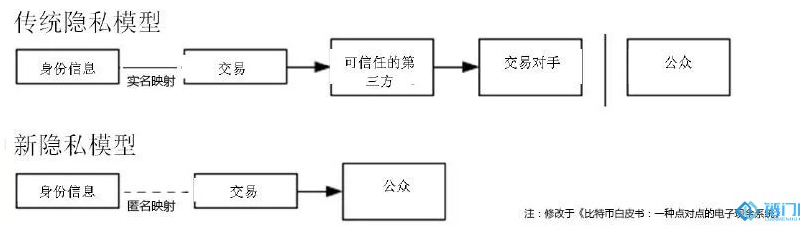

通常在有关隐私的一般性讨论中,信息安全从业人员会使用如下原则:隐私保护是使得信息不会“泄漏”到授权访问者的保护范围之外。

所有隐私增强技术(PET)都部分解决了以下普遍问题:“对于输入数据集敏感部分的数据分析会泄漏多少隐私?”。

泄漏可能是有意的(黑客,好奇的数据分析人员)或无意的(分析期间出乎意料的敏感结果)。无论如何,隐私增强技术都可以减少此类泄漏的风险。

重要的是要指出,我们描述的任何一种隐私增强技术,实际上没有一种已知的技术,可以为隐私问题提供完整的解决方案。

这主要是因为这种模糊定义的目标可能根据上下文具有不同的合适解释。需要了解他们各自的隐私定义之间的相互作用。这种集成始于威胁建模阶段,因为必须最终根据适用于每种技术的隐私定义的具体参数来设置隐私要求。

部署隐私增强技术的关键方面

部署PET的关键方面是必须将它们部署在尽可能靠近数据所有者的位置。最佳的隐私保证要求在将机密数据发布给第三方之前,数据所有者必须在本地使用PET。

这可以用一个简单的类比来解释使用访问控制。

通常,与数据打交道的组织部署基于角色的访问控制(RBAC),该访问控制仅授予授权人员访问数据的权限。

但是,这仍然假定组织本身具有对所有收集的数据的完全访问权限。因此,组织对所有数据负责。但是,有了正确部署的隐私增强技术,组织将能够在没有完全访问权限的情况下执行其职责,从而减少责任。

统计信息的隐私目标

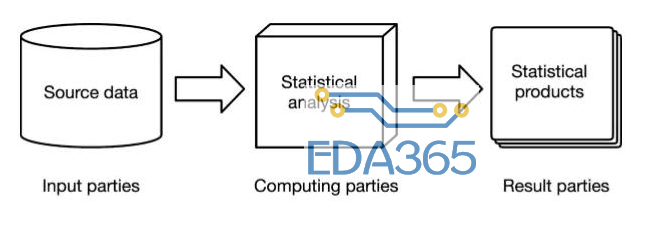

在对以上两个设置进行了一般性描述之后,我们使用下面的抽象说明隐私目标。如图3所示,一个或多个输入方将敏感数据提供给一个或多个进行统计分析的计算方,从而为一个或多个结果方产生结果。

现在,我们介绍三个自然的隐私目标,这些目标自然地与文档中稍后介绍的技术和隐私定义相关。

这些目标应被视为一般指南,具体部署可能具有特定的隐私要求,需要仔细评估。

不过,理想情况下,应该以提供具体隐私保证的方式解决此类要求,我们认为以下分类是很自然的该建模任务的起点。

输入隐私,输出隐私和政策执行的隐私目标是根据对隐私保护统计数据的研究改编而成的。

输入隐私

输入隐私意味着计算方无法访问或获取输入方提供的任何输入值,也不能在数据处理期间访问中间值或统计结果(除非已专门选择该值进行公开)。

请注意,即使计算方无法直接访问这些值,也可以通过使用诸如边信道攻击之类的技术来推导它们。

因此,输入私密性需要防止3种所有此类机制的保护,而这三种机制都将允许计算方推导输入。

输入隐私非常可取,因为它可以显着减少对输入数据库具有完全访问权限的涉众数量。从而减少了责任并简化了对数据保护法规的遵守。

输入隐私的概念在相互不信任的一方参与计算其私有数据的情况下特别相关,但是任何一方学习超过其规定的输出被视为违反隐私的情况。

再次参考上面的扫描仪数据示例,零售商将要求设置在适当位置以收集和计算价格指数的系统将为输入价格提供输入隐私权。

输出隐私

隐私保护统计分析系统在保证输出结果不包含输入方所允许的可识别输入数据的范围内实施输出隐私。

输出隐私解决了测量和控制计算结果中存在的泄漏量的问题,而与计算本身是否提供输入隐私无关。

例如,在分析多方提供的分布式数据库以生成数据的统计模型的情况下,输出隐私与以下问题有关:可以从已发布的数据库中恢复多少有关原始数据的信息。

统计模型在模型的计算过程中各方之间交换的消息不会泄漏多少信息,因为后者与输入隐私有关。

在数据发布中,例如,在NSO希望向公众提供数据库而又不泄露用于导出发布数据的任何相关输入数据的情况下,强烈要求输出隐私。

政治执行

如果隐私保护统计分析系统具有供输入方执行积极控制的机制,则该策略执行策略执行,该控制可以由计算方对敏感输入执行,并且可以将结果发布给结果方。

这种积极控制通常以正式语言来表达,这种语言可以识别参与者及其参与规则。策略决策点将这些规则处理成机器可用的形式,而策略执行点则提供了确保遵循规则的技术手段。

因此,策略执行可以在保留隐私的统计分析系统中描述然后自动确保输入和输出的隐私,从而减少了对经典但效果不佳的方法(如数据使用合同中的保密协议和保密条款)的依赖。

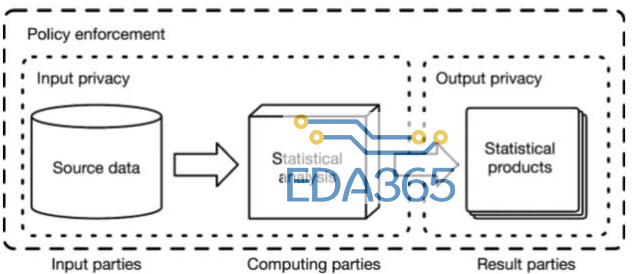

结合多个隐私目标

实际的统计系统很可能会结合多种技术来涵盖多个隐私目标。有关如何覆盖图3所示的整个系统的示例,请参见图4。

输入隐私包括源数据,中间和最终处理结果。输入方负责保护自己的输入数据,但是一旦传输了数据,接收方就必须继续对其进行保护。

输出隐私是统计产品的财产。即使计算方负责确保计算结果具有某种形式的输出隐私,但风险几乎总是与结果方学习过多有关。

策略执行覆盖整个系统-输入方可能会在授予数据之前要求对处理进行控制,结果各方可能希望远程审核处理的正确性。提供此类控制的责任在于计算方,在我们的情况下,计算方是国家统计局。

统计信息的隐私增强技术

我们考虑以下技术:

1)安全多方计算(缩写为MPC)

2)(完全)同态加密(缩写为HE或FHE)

3)受信任的执行环境(缩写为TEE)

4)差分隐私

『本文转载自网络,版权归原作者所有,如有侵权请联系删除』

热门文章

更多

热门文章

更多