嵌入式设备在很多应用场合正在和因特网相连接,比如蜂窝电话、机顶盒、无线接入点、医疗设备和公共信息电话亭。当这些能够上网的设备与因特网连接,但是没有足够的安全考虑时,他们将很容易受到攻击,这些攻击包括无意的访问和恶意攻击。如果没有一些相应安全措施,这些攻击可能会使设备的功能、操作以及包含的信息遭受破坏。安全风险评估和使用现有可用的cots嵌入式网络安全技术是实现适当的访问控制机制和安全策略的有效工具。因为在系统开发中安全目标影响关键的早期决策,在实际的资源被提交进行开发之前,在系统结构级分析网络安全的目标对于降低成本和提高效率是非常重要的。对于任何能够接入因特网的嵌入式设备,安全方面的考虑应当是设计中强制要做的一部分。在这方面,强制并不意味着对每一种新的嵌入式设计都需要安全功能,只是针对那些把安全措施和补救方法考虑作为设计和开发过程一部分的设备。本文探索了在系统开发过程中重要的安全策略,包括进行嵌入式安全评估和设计的框架,定义了一些网络安全概念,并提供了一些嵌入式设备安全方面的建议。

图1 使用soc安全加速的模块化ipsec结构

图2 嵌入式ssl 客户端/服务器实现方案

因特网和设备安全基本原理一种设备安全的方法要综合考虑物理层、平台层以及密码安全三个方面。在最基本的层次上,设备安全的目标是要保证工作的可信度。并且,与网络相连的设备应当被看作是包含用户、资源和系统的安全领域内的一部分,如果这些设备受到安全威胁或它的功能遭到破坏,其它设备可能会受到直接或间接的影响。如果一个设备对它的域用户来说是可信的,它有可能变成一个用来危及系统其它部分安全的特洛伊木马。安全系统依赖于某种形式的用户和服务信任的概念,针对不同的风险视图和减少风险的策略存在不同形式的信任关系。可以建立的信任有:使用一个安全策略和域对等关系;通过传统的授权方法;通过交换公开或私有密钥;通过由第三方权威机构发布的授权。根据规定的设计功能,设备可以响应和提供信任和不信任关系的服务。因特网安全服务网络安全可以理解为是一组服务和功能的集合。这些服务和功能由不同的机制、以不同的组合、通过权衡选择安全协议和实践来实现。三个基本的网络安全服务是:数据加密、内容完整性、授权。其它安全功能包括“无丢弃”和保护防止ip欺骗和重演的功能。这些安全服务用来建立与特定用户、设备和处理之间的信任关系,并且授权客户端完成一些操作,比如升级配置、使用ftp或telnet、浏览日志和其它的存储信息。不同的用户可能需要不同级别的授权,并且代表了不同的特权。对于即定的嵌入式应用使用哪一种安全服务是合适的依赖于它的功能、期望的使用和潜在安全风险的评估。

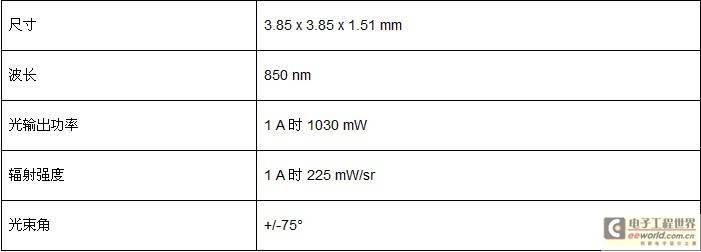

嵌入式设备的安全设计 嵌入式设备风险评估如表1所示。包括因特网应用在内的任何可以选择通过网络进行管理和配置的嵌入式应用都可以被开发和折中考虑。对于企业,nist已经建立了5个方面的措施,用来减少和管理网络安全的脆弱性。?通过制定安全的配置加固和保护系统;?通过准备检测和响应方法应对侵扰;?快速侵扰检测;?对侵扰做出响应,把损害减少至最小;?提高系统的安全性,帮助应对将来的攻击。如果你正在设计一个防火墙路由器或嵌入式网络安全框架结构,你的设计可能已经涉及到很多这方面的实践。但是,在很多嵌入式设计中,安全方面的设计集中在如何强化和保护设备以及将损失降低到最小。典型的功能性需求包括提供一套由嵌入式应用定义的服务的能力。设备的功能可以包括标准的网络服务,例如网络服务器、e-mail客户端或ftp接入,以及接收和处理用户信息并进行授权和访问控制的能力,在他们内部隐含着一些类型的数据存储和文件系统。另外,设计中可能还包括通过串行接口、本地网络接口、或者通过超越局域网安全范围的远程接口管理设备接收和安装最新软件。远程访问方法没有一个单一的网络安全技术能够通用地适合作为针对远端设备访问所有方面的解决方案。最佳的解决方法是根据设备的风险视图、设备的需求和设计情况采用一些最适合的技术。提供的网络安全服务和协议构成了实现安全因特网设备达到或超过期望风险视图要求的资源工具箱。简要看一下一些最流行的密码和网络安全标准。加密和解密算法如以上讨论的,加密的网络信息保证了信息内容的机密性。大多数加密方法也需要授权和数据完整性服务。加密技术可以分成三个大类:消息摘要、对称(密钥)密码系统和不对称(公开密钥)密码系统。基于ip的虚拟专用网vpn是一个虚拟专用网,它允许两个或更多的网络设备跨越一个不安全的网络进行安全通信。在一个基于ipsec实现的vpn中,一个远端用户能够无缝的、透明的和高安全性的访问远端设备上的任何服务和文件。设备配置和文件管理工具telnet和ftp,以及web服务都可以集成到这个安全框架内。ip vpn允许建立双向任意的、无限制的网络层连接,并允许任意的ip网络操作。把ipsec加入到嵌入式设计中需要一个嵌入式的tcp/ip协议栈,并具有适当的加密/解密入口点和可选的ipsec及ike安全协议模块。当采用“预共享”密码实现方案时,嵌入式tcp/ipv4协议栈、ipsec和ipsec密码库的内存占用量小于100k字节。由于编码是模块化的,很容易集成到便携式硬件、加/解密硬件、或者密码加速器和协处理器中。图1为使用soc安全加速的模块化ipsec结构。tls/sslhttps是一种加密版本的http协议。https不是使用普通文本的套接字(socket)通信方式,而是使用netscape的ssl(安全套接层协议)或者tls(传输层安全协议,它是ssl的ietf标准的后续版本)加密传输数据。大多数知名的web浏览器都支持ssl。ssl协议驻留在传输层,能有效的插入在web服务器/浏览器和tcp/ip之间,因此它还具有潜在的保护其它的tcp服务比如ftp、snmp和telnet的能力。如图2所示,tls/ssl提供了一个可选的、基于web的远程访问安全解决方案。在网络上使用tls/ssl连接到设备的用户,当他们使用ipsec协议时,实际上他们本身不是一个网络节点(在设备的安全域内),而是通过代理访问设备资源。通过消除对设备核心资源的直接网络层连接,从而提供了另一层的风险/威胁包容策略。这种基于web的访问仲裁也允许粒度访问和资源控制。对于随机的或轻量级的远程访问需求的应用,ssl是一种非常有效的的方法。

结语低成本嵌入式soc设计和嵌入式网络安全软件解决方案现在能够使可扩展的安全功能成为可能,它可以嵌入在几乎任何类型的设备中。这些新的选择极大地提高了网络安全性,扩大了设备的可管理能力,并且增加了一些在现有的系统中很难或不可能实现的新功能。■ (于永学译自iq)

『本文转载自网络,版权归原作者所有,如有侵权请联系删除』

热门文章

更多

热门文章

更多